案件介绍

近日某市某单位报警称其门户网站被恶意修改后变成赌博网站,通过远程勘验发现该门户网站被非法跳转到一个赌博网站,初步判定是非法seo行为。

这次,美亚柏科技术专家将整个案件分析过程进行了复盘及总结,为大家在处理相似案件中提供一些分析思路。现在,就让我们一起跟随着专家的脚步看看这个案件是如何侦破的吧~

分析思路

案例介绍中提到的该网站被非法seo修改,可能存在两种原因:

1.Web服务存在安全问题,网站代码被修改;

2.服务器被攻破,增加新用户并进行提权,利用该权限修改了网站信息。

首先网站被非法跳转到赌博网站,很大可能代码被改动,需要对自启动项、历史命令等信息进行排查,并研究网站代码、分析网站被修改信息等,这种情况可以借助专业工具快速提取网站相关信息。

系统重现

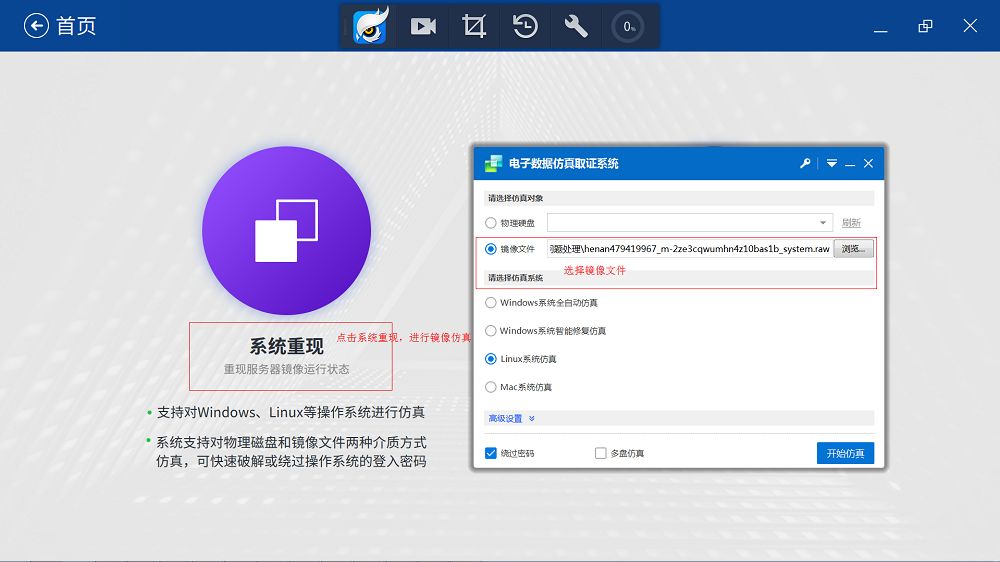

本次美亚柏科技术专家在此次案件中拿到的是服务器镜像文件,通过使用云勘大师的系统重现功能,对该文件进行仿真。

1.1 执行仿真

进入服务器重构中执行仿真。

图1.云勘取证首页

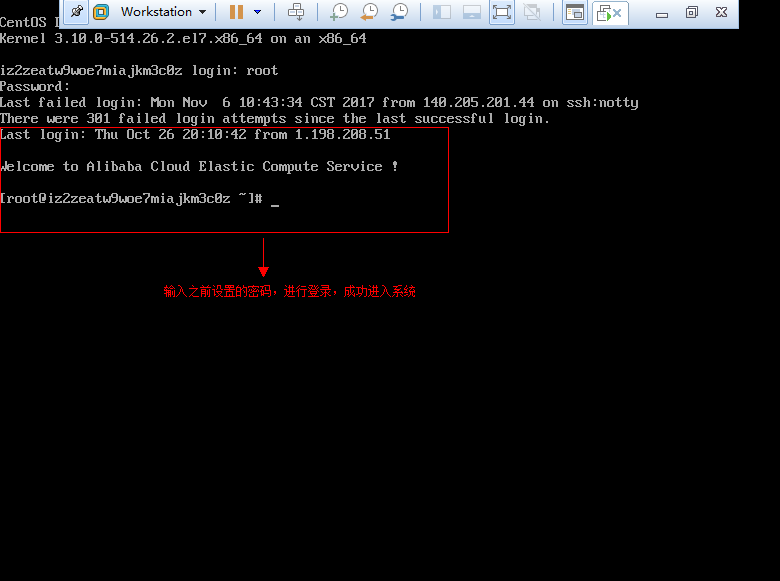

仿真成功后需要用户登录密码才能进入系统。

1.2 密码绕过

由于密码未知,使用单用户模式对系统进行密码绕过。

1.3 网络配置

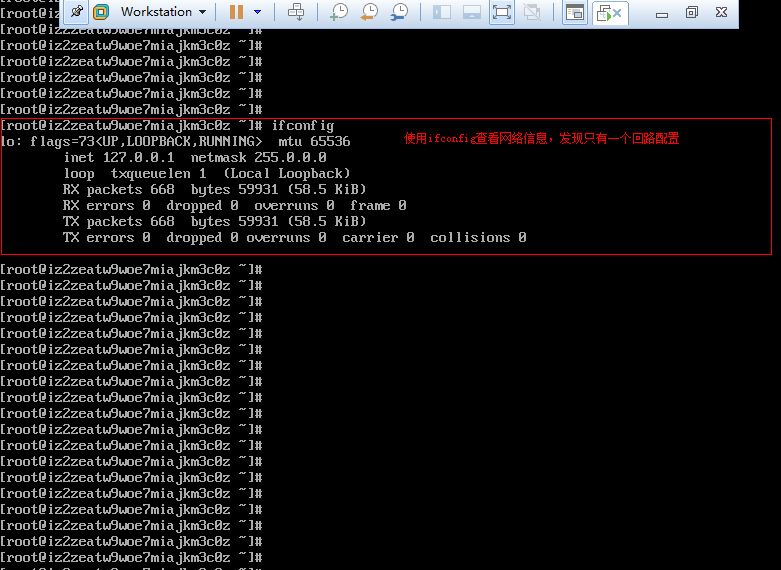

进入系统后,准备使用云勘大师进行数据提取,发现网络不通,需要排查网络问题。

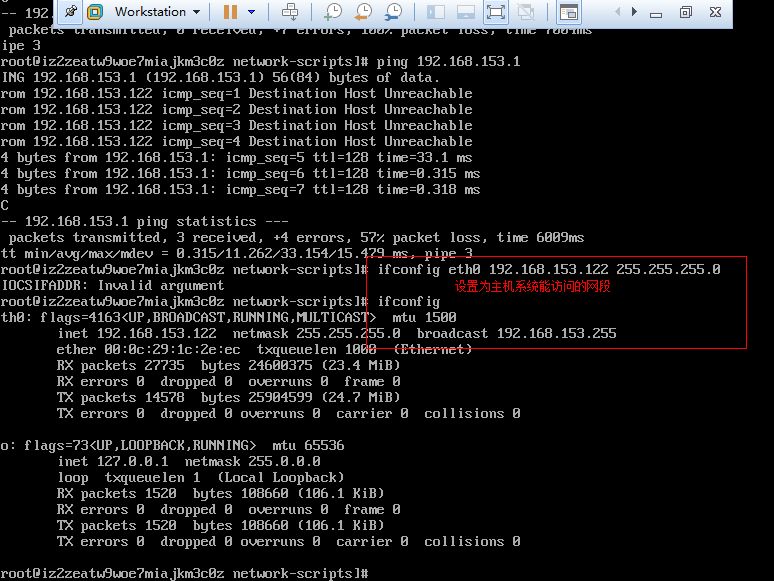

1.3.1 查看网络信息

发现不存在网卡信息。

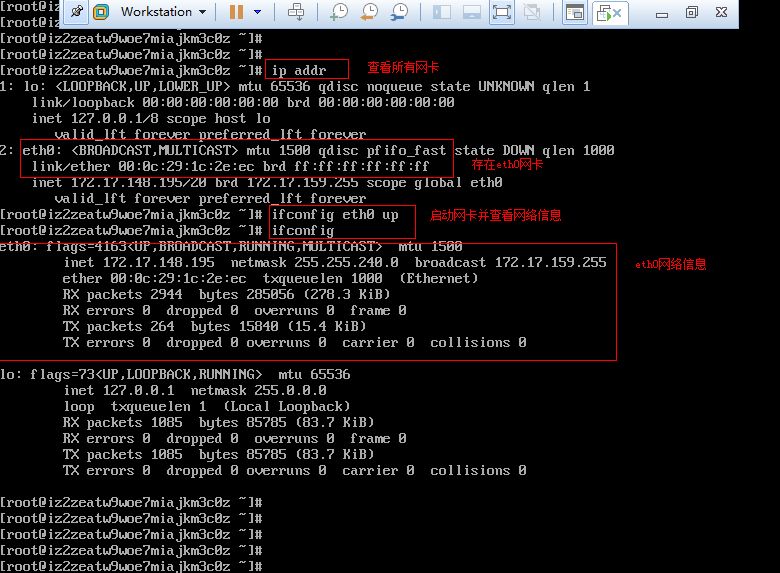

1.3.2 配置网卡

本案例系统网卡异常,未启动,若网卡正常则跳过这一步:

- 输入ip addr ,查看所有网卡;

- 输入ifconfig eth0 up,启动网卡(ehX视当前系统而定,本案例为eth0);

- 再次输入ifconfig 查看网络信息,发现网卡已启动;

1.3.3 配置IP

本案例虚拟机和主机网络无法连通,若实际案例可ping通,则可跳过这一步:

- 输入ifconfig eth0 192.168.153.12 255.255.0,配置好IP地址;

- 再次输入ifcofing,发现网卡IP已配置好;

- 从外部主机 ping 虚拟机IP成功,则表明虚拟机网卡配置成功;

取证分析

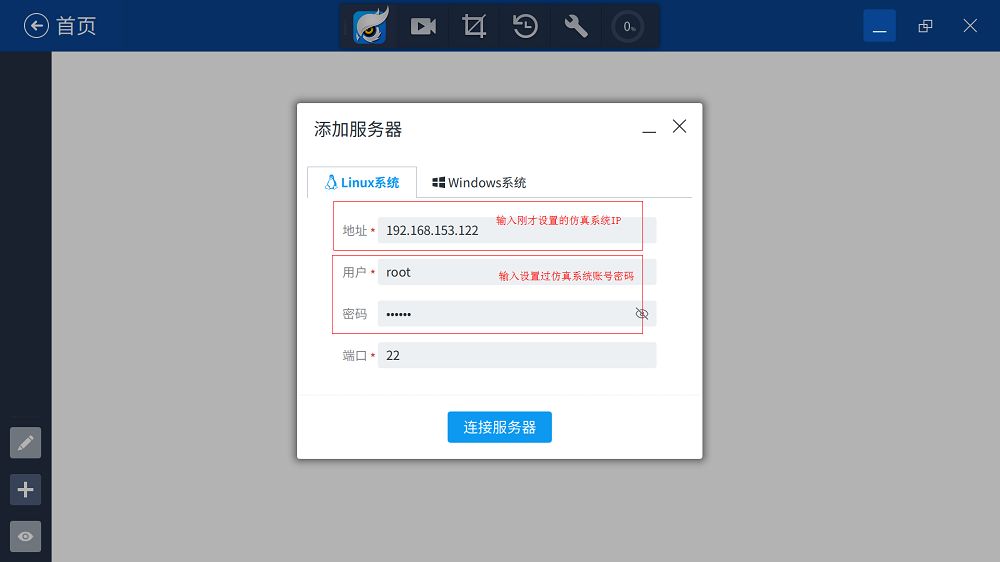

2.1 数据取证

运行云勘大师,并进入数据取证,根据输入对应的服务器信息(服务器IP、账号等)。

图3.登录界面

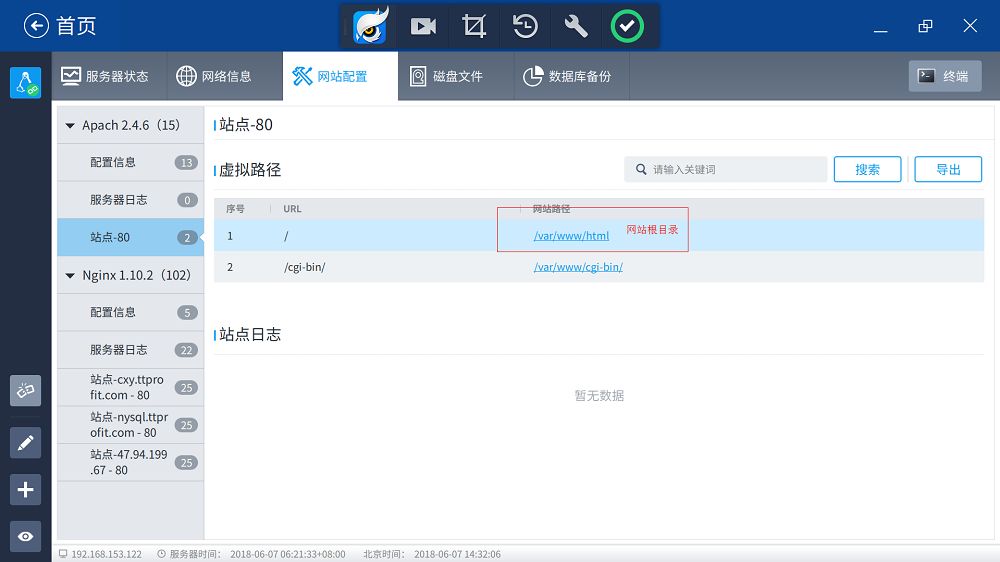

2.2 取证分析

连接成功后,根据该案件查看关注的信息:自启动项、登录日志、历史命令及定时任务等,均未发现异常信息。

- 发现有效数据

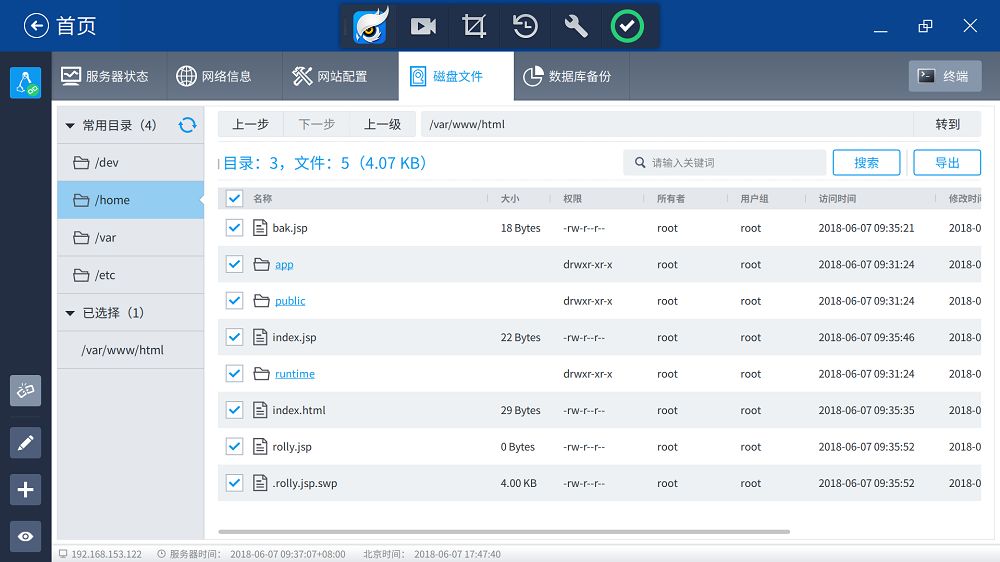

结合案件类型找到对应网站数据,根据案发时间,导出网站相关数据。↓↓↓

通过点击网站路径可直接跳转到该目录下,导出所有网站数据。↓↓↓

3.1 分析首页数据

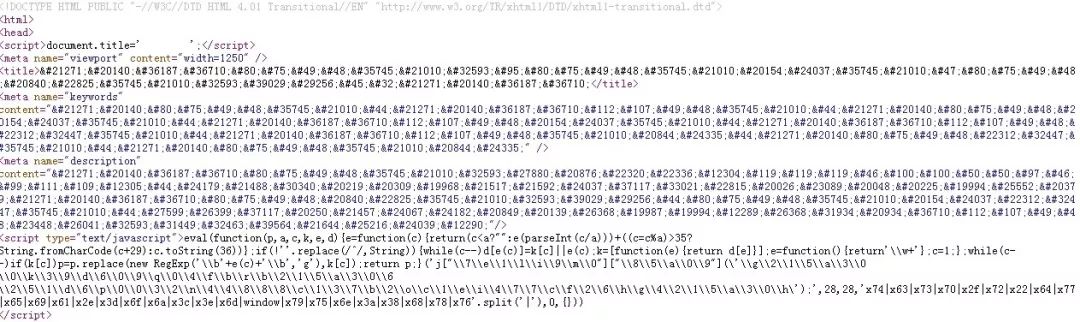

检查最易被修改网站首页代码发现可疑编码,如下图:

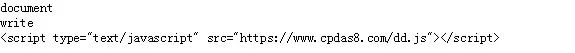

通过对可疑代码层层分析,发现该代码经过多层加密,经过解密得到明文数据,如下图:

下载js进行分析发现里面存在确实跳转赌博网站的链接。

追踪溯源

先寻找MM源代码,再追溯如何篡改。

4.1 篡改时间

通过上面首页代码被篡改这一线索,来确定首页被篡改的时间。

4.2 查询网络日志

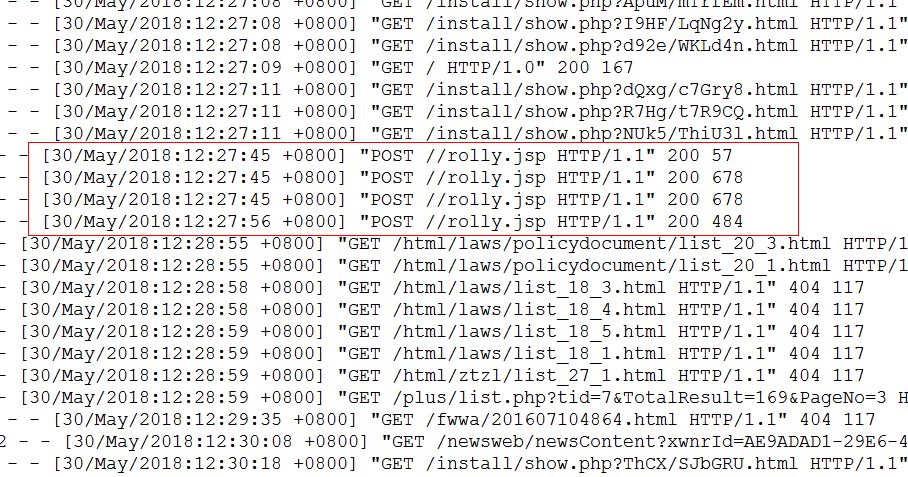

根据之前下载的网络日志,找到对应案发时间的日志,发现如下信息:

4.3 MM脚本

有一个可疑IP在案发前一个小时左右post一个名为jsp文件,在目录中打开该文件发现是一个MM,脚本创建时间与案发时间符合。

4.4 确定可疑登录IP地址

分析统计可疑IP地址在网站上的操作行为及网络日志,该IP仅仅在5月30日有操作行为,通过主页被修改的时间来比对,确定该IP是目标人物的登录IP地址。

总结

针对服务器远程取证案件调查,除了需要了解服务器开发及运维知识外,还需要具备各种网络工具使用、恶意代码分析、程序行为分析等能力。在此类案件中,充分利用云勘大师等自动化取证工具对服务器系统日志、异常IP、自启动项、进程等信息进行快速排查,可以快速定位可疑文件,大大提高调查效率。

简 介